Người dùng gốc AWS Account Root User là gì?

AWS Account Root User là tài khoản gốc đăng ký trên AWS và có quyền kiểm soát cao nhất đối với tài nguyên, dịch vụ trong tài khoản AWS. Việc doanh nghiệp có nhiều AWS Root Account hoạt động một cách độc lập có thể tăng mức độ rủi ro.

Dưới đây là một số tác vụ có thể thực hiện khi đăng nhập với tư cách là người dùng gốc (Root Account) của tài khoản:

- Thay đổi cài đặt tài khoản: Bao gồm tên tài khoản, địa chỉ email, mật khẩu người dùng root và root user, access keys. Các cài đặt tài khoản khác, chẳng hạn như thông tin liên hệ, tùy chọn tiền tệ thanh toán và khu vực AWS, không yêu cầu thông tin đăng nhập của người dùng gốc.

- Khôi phục quyền của người dùng IAM: Trong trường hợp quản trị viên IAM duy nhất trong hệ thống vô tình thu hồi quyền của chính họ, người dùng gốc có thể đăng nhập để chỉnh sửa chính sách và khôi phục các quyền. Root user cũng có thể sử dụng để tạo, sửa đổi và xóa các người dùng IAM khác.

- Kích hoạt quyền truy cập IAM vào Billing and Cost Management.

- Đóng tài khoản AWS.

- Root account có thể thay đổi policy cho các sub-account khác trong cấu hình AWS Organization.

- Đăng ký với tư cách là người bán hàng trên Reserved Instance Marketplace.

- Cấu hình Amazon S3 bucket để bật MFA (xác thực đa yếu tố).

Người dùng AWS IAM User là gì?

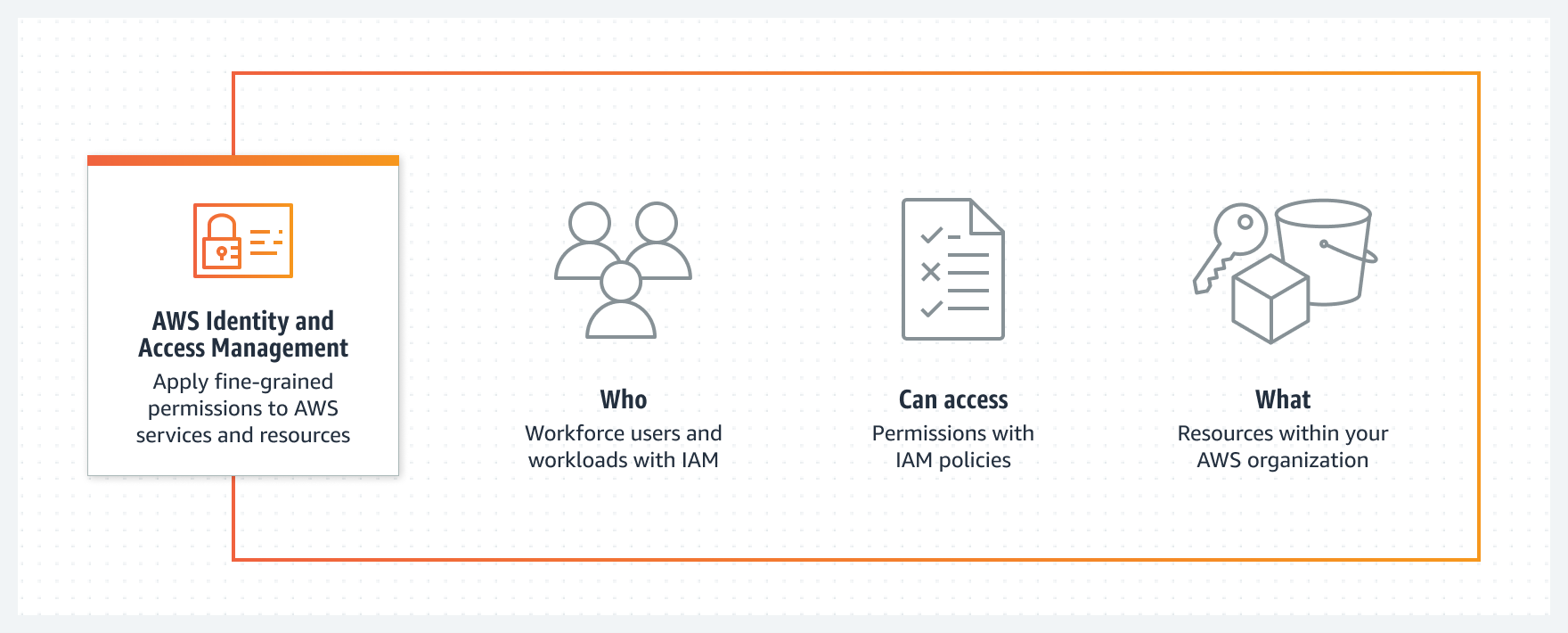

AWS Identity and Access Management (IAM) là dịch vụ quản lý danh tính và quyền truy cập của Amazon Web Services (AWS), cung cấp cách an toàn và linh hoạt để kiểm soát và quản lý người dùng, nhóm người dùng và quyền truy cập vào tài nguyên trên AWS.

IAM cho phép chúng ta tạo và quản lý từng người dùng, áp dụng các chính sách quyền truy cập tùy chỉnh và giới hạn quyền truy cập vào các dịch vụ và tài nguyên cụ thể trong tài khoản AWS của doanh nghiệp. Ngoài ra, chúng ta cũng có thể quản lý quyền truy cập bằng cách tạo và quản lý nhóm người dùng, gán vai trò cho họ và kiểm soát quyền truy cập.

Một số khái niệm quan trọng trong IAM như sau:

- IAM Users: Cho phép Admin tạo người dùng IAM, cho phép họ truy cập vào giao diện web console bằng mật khẩu hoặc truy cập các dịch vụ AWS qua CLI, SDK với access key. Ngoài ra, IAM còn hỗ trợ xác thực đa nhân tố (MFA) để tăng cường bảo mật khi truy cập qua web console.

- IAM User groups: Giúp quản lý nhiều người dùng thuộc các nhóm khác nhau. Các người dùng trong cùng một nhóm sẽ có cùng quyền truy cập. Ví dụ, trong nhóm S3-admin, các người dùng chỉ có quyền thao tác trong dịch vụ S3 và không thể truy cập các dịch vụ khác.

- IAM Policies: Là nơi đặt các quyền hạn tương ứng cần áp dụng. Policy có thể được gán vào IAM User, Group và IAM Role.

- IAM Roles: Là phương pháp uỷ quyền truy cập cho người dùng hoặc tài nguyên trong AWS. Chúng cũng có thể được sử dụng để cấp quyền truy cập tạm thời cho các ứng dụng hoặc cho phép người dùng trong một AWS account truy cập vào tài nguyên của một AWS account khác. Sử dụng IAM Roles khi bạn cần cung cấp quyền truy cập ngắn hạn cho một người dùng IAM hoặc tài nguyên AWS. Ví dụ, bạn có thể sử dụng IAM Roles để cho phép EC2 gọi API để truy xuất dữ liệu trên S3 bucket.

Phương pháp tối ưu bảo mật cho AWS Root

Tăng cường bảo mật cho tài khoản Root AWS là yếu tố then chốt trong việc bảo vệ tài nguyên và dữ liệu doanh nghiệp. Dưới đây là các gợi ý:

- Tạo và sử dụng IAM user riêng, tránh dùng tài khoản root: Tạo IAM user cho từng thành viên để truy cập AWS giúp giảm rủi ro lộ thông tin tài khoản root và dễ dàng theo dõi log để kiểm tra người dùng đã thao tác trên AWS.

- Áp dụng phân quyền tối thiểu: Hạn chế quyền hạn chỉ cho phép những gì cần thiết. Ví dụ, nếu User A chỉ cần xem cấu hình EC2, chỉ cấp quyền đọc cho dịch vụ EC2.

- Kích hoạt MFA cho root account và IAM user: MFA - xác thực đa nhân tố, tăng khả năng bảo mật cho account.

- Sử dụng SSO hoặc dịch vụ quản lý quyền truy cập: Kiểm soát và theo dõi quyền truy cập vào tài khoản Root, giảm nguy cơ bị tấn công từ nguồn không đáng tin cậy.

- Theo dõi và ghi lại hoạt động: Sử dụng AWS CloudTrail để ghi lại và theo dõi hoạt động của tài khoản Root, kết hợp với SNS, Lambda để tạo cảnh báo cho hoạt động không hợp lệ hoặc bất thường.

- Thực hiện chính sách bảo mật mạnh mẽ: Yêu cầu sử dụng mật khẩu mạnh, xoá tài khoản không sử dụng và thực hiện định kỳ đổi mật khẩu cho tài khoản Root.

Tăng tốc lên mây cùng CMC Telecom

Chuyên gia CMC Telecom hiểu rằng đối với việc quản trị môi trường doanh nghiệp lớn và có nhiều workload khác nhau, việc sử dụng nhiều tài khoản IAM User là việc làm quan trọng để hỗ trợ quản lý tài nguyên hiệu quả.

“Với vị thế là Đối tác Dịch vụ Cấp cao của AWS tại Việt Nam, chúng tôi hy vọng rằng các doanh nghiệp sẽ thêm tự tin khi chuyển đổi hạ tầng sang AWS Cloud nhằm mục tiêu đảm bảo an toàn và bảo mật cao nhất mà vẫn tối ưu tối đa các tài nguyên của mình”, đại diện CMC Telecom nói.

(Nguồn: CMC Telecom)